Fedyaev Sergey Leonidovich doktor i tekniska vetenskaper

Kozlov Sergey Alexandrovich, kandidat för tekniska vetenskaper

Markevich Pavel Alexandrovich

OAO NPK Dedal, Dubna

E-post: [e-postskyddad]

Artikeln ger en detaljerad klassificering av tekniska medel för aktiv motverkan mot obehöriga intrång på föremål av särskild betydelse. Problemet med att skydda objekt med tillgång till vattenresurser har uppdaterats. Separat övervägs och analyseras de tekniska medlen för att aktivt motverka intrång på skyddsobjekt från vattenområdena. De viktigaste uppgifterna som utvecklarna av sådana verktyg står inför formuleras och de mest lovande riktningarna på detta område noteras.

Introduktion

Som bekant är sannolikheten för snabb neutralisering av inkräktaren vid fastställande av kriteriet och indikatorn för effektiviteten av det fysiska skyddssystemet för objekt av olika kategorier lika viktigt tillsammans med indikatorerna för sannolikheten att upptäcka och försena inkräktaren genom fysisk barriärer. Traditionella system för fysiskt skydd av objekt (PSPS) tillhör kategorin passiva system, vars syfte endast är att registrera fakta (eller försök) av intrång på ett skyddat objekt, sända en larmsignal till den centraliserade övervakningskonsolen och fördröja inkräktaren under en tid med fysiska barriärer. Det specifika med det funktionella syftet med aktiva skyddssystem (ACS) återspeglas i själva namnet och består i aktiv motverkan mot obehöriga intrång. I passiv SFZO utförs neutraliseringen av överträdare på grund av säkerhetsstyrkornas åtgärder. I det här fallet beror som bekant sannolikheten för framgångsrik neutralisering på många faktorer (antalet och nivån av stridsfärdigheter hos överträdarna och anläggningens säkerhetsstyrkor, deras vapen och tekniska utrustning, tidsparametrarna för svaret från säkerhetsstyrkor etc.).

Idag, tillsammans med användningen av traditionellt fysiskt skydd, blir aktiva motåtgärdssystem (destruktionsmedel), integrerade med moderna tekniska skyddsmedel, allt viktigare. Användningen av SAZ ökar avsevärt sannolikheten för framgångsrik neutralisering av inkräktaren, och följaktligen sannolikheten för att undertrycka ett sabotage och en terroristattack. Tillägget av intelligenta detekterings- och videoövervakningssystem till det aktiva motåtgärdssystemet gör att du kan helt automatisera det fysiska skyddssystemet för objekt av olika kategorier.

Skydd av föremål av särskild betydelse, ökad betydelse, fara och livsuppehållande (kärnenergianläggningar; hydrauliska strukturer; institutioner av de högsta statliga myndigheterna; arsenaler, lagringsdepåer för vapen, explosiva ämnen, giftiga, radioaktiva ämnen; potentiellt farliga teknosfäranläggningar, hamnar, bil- och järnvägsbroar och etc.), särskilt inför hotet om terroristmanifestationer, föreskriver närvaron av ett aktivt försvarssystem, bestående av ett system för att upptäcka fakta om ett intrång på ett föremål och ett system för att aktivt motverka överträdare. För att öka antiterrorstabiliteten hos strukturer av särskild betydelse och förhindra eventuella förluster av säkerhetstjänstpersonal (förklarat av den höga professionella och psykologiska utbildningen av terrorister, deras välbeväpnade etc.), är det att föredra att använda sådana system i automatiskt läge med minimalt deltagande av säkerhetsstyrkor.

Maritim terrorism

I dag talar säkerhetsexperter allt mer om den så kallade "sjöterrorismen", som avsevärt kan destabilisera den ekonomiska och militärpolitiska situationen i många regioner i världen. Enligt militäranalytiker från de ledande länderna i världen är skyddet av hamnar och kuster från hoten från maritim terrorism en av de mest akuta uppgifterna idag. I det här fallet utgör faran av specialtränade sabotage- och terroristgrupper av stridssimmare, som tyst kan närma sig föremålet och begå en terroristhandling, till och med förbli oupptäckt (för att inte tala om deras internering och/eller förstörelse).

Enligt ledande experter inom säkerhetsområdet, sabotage och terrordåd mot civila och militära offshoreinstallationer av särskild betydelse utgör fartyg med kärnkraftverk, olika hydrauliska strukturer, oljeplattformar, broar, flottbaser etc. ett särskilt hot vid närvarande. .d. Tillgänglighet i fri försäljning av modern dykutrustning och speciell undervattensutrustning, plötsliga sabotage och terroristattacker aktualiserar behovet av att skapa och aktivt använda moderna högteknologiska komplex av tekniska medel för fysiskt skydd av föremål från penetration från vattenområdena . Tekniska medel för att skydda kustanläggningar från sidan av intilliggande vattenområden från undervattenssabotörer är relevanta för skydd av både yt- och undervattensstrukturer (kablar som lagts under vatten, kollektorer, undervattensrörledningar, etc.).

Militärhistoriker tror att de första stridssimmarna dök upp på 30-talet av 1900-talet i den italienska flottan. Simmare-sabotörer användes flitigt av de stridande parterna under andra världskriget. För närvarande har ett antal länder enheter av välutrustade stridssimmare: USA, Italien, Frankrike, Storbritannien, Israel, Ryssland och andra.

Enligt många experter är penetration i föremål av särskild betydelse från vattenområdena (på grund av deras svaga skydd mot en eventuell terrorattack) en av de farligaste. Det är uppenbart att inom en snar framtid, tack vare den betydande framgången för inhemska och utländska utvecklare och tillverkare av perimetertekniska skyddsmedel, som till exempel OAO NPK Dedal, kommer inkräktares penetration i skyddade objekt på land att vara mycket svårare, eller till och med helt omöjligt. I vissa fall kan detta naturligtvis leda till att överträdare överger sina avsikter, men detta kommer att få de mest förberedda och målmedvetna att söka efter alternativa metoder för penetration. Av de återstående två alternativen (med vatten och med flyg) är det första uppenbarligen det mest tillgängliga, hemliga, det vill säga i alla aspekter att föredra för obehörigt tillträde.

Det finns ingen anledning att uppehålla sig vid det faktum att i händelse av en framgångsrik terrordåd vid ett sådant objekt som ett vattenkraftverk eller kärnkraftverk, kommer konsekvenserna (ekonomiska, politiska, mänskliga, miljömässiga, finansiella, etc.) att bli oproportionerligt till de kostnader (ekonomiska, mänskliga) som behövdes för att utveckla nya effektivt botemedel aktiv motverkan mot inträngning i föremål av särskild betydelse från sidan av vattenområden.

Klassificering av tekniska medel för aktiva motåtgärder mot penetrering av föremål

En detaljerad klassificering av tekniska medel för aktiv motverkan mot penetration i föremål av olika kategorier visas i fig. 1. Inom en snar framtid bör vi naturligtvis förvänta oss intensifieringen av arbetet i denna riktning och uppkomsten av nya medel för aktiva motåtgärder baserade på en mängd olika fysiska principer och med olika prestationsegenskaper. De ledande länderna i utvecklingen av sådana verktyg inkluderar traditionellt USA, Storbritannien, Israel och Ryssland (tack vare projekt som slutfördes tillbaka i Sovjetunionen).

Hittills är det mest lovande tekniska sättet att aktivt motverka intrång på markbaserade anläggningar: kinetiska medel och medel som begränsar rörligheten; elektrochocker och elektromagnetiska anordningar; ljus och akustiska anordningar; enheter som använder speciella kemiska substanser. Låt oss kort överväga elektromagnetiska, elektrochocker och akustiska enheter som medel för aktiva motåtgärder. Dessa verktyg diskuteras mer i detalj i artikeln. Elektromagnetiska enheter

Elektromagnetiska enheter för aktiva motåtgärder mot intrång på föremål av olika kategorier inkluderar högenergimikrovågsmikrovågspistoler och EMP-pistoler (EMP - elektromagnetisk puls). Elektromagnetiska enheter används för att påverka både biologiska föremål och fordon.

Effekterna av riktad mikrovågsstrålning på biologiska objekt reduceras till termiska effekter orsakade av hög strålningseffekt och informationseffekter (påverkan på den centrala nervsystem). På fig. 2 visar ett fotografi av ADS-mikrovågspistolen för att påverka arbetskraften, "skjuter" med 3 mm vågor vid en frekvens på 96 GHz. Vapnets verkan orsakar en känsla av outhärdlig värme, såväl som överväldigande rädsla och en önskan att gömma sig från handlingszonen så snart som möjligt.

EPIC och MEDUSA elektromagnetiska anordningar är kända. Med hjälp av intensiv riktad strålning av elektromagnetiska vågor påverkar dessa enheter mellan- och innerörat och vestibulära apparater hos brottslingar som har fallit in i bestrålningszonen. Överträdare på grund av den så kallade mikrovågshörseleffekten tappar tillfälligt hörseln, balanssinne och koordination av rörelser, faller ner och upplever dessutom svåra attacker av den så kallade sjösjukan, vanligtvis åtföljda av kräkningar.

Ris. 1. Klassificering av tekniska medel för aktiv

motverka penetration till föremål av olika kategorier

Hittills är speciella EMR-anordningar kända och används redan i ett antal länder, utformade för att tvinga fram ett stopp av fordon som använder högenergetiska mikrovågsstrålningspulser. Dessa enheter påverkar den elektroniska utrustningen ombord på distans, vilket tvingar fordonet att stanna, oavsett förarens önskemål. Elektrochockanordningar

Elektrochockanordningar (ESD) som påverkar arbetskraft med en elektrisk ström inkluderar elektrifierade stängsel baserade på beröringsspänning (som verkar med pulserande högspänningsurladdningar av elektrisk ström); elektrifierade stängsel baserade på stegspänning och beröringsfri elektrifiering; tasers; anordningar som använder en plasmagasdispergerad eller vattenledande kanal.

I allmänhet är EShU indelade i bärbara och stationära. EShU (både bärbar och stationär) är av kontakt och fjärrmanövrering. EShU är indelade i två klasser: STUN-system (bedövning) med en effekt på 5 - 15 W och EMD-system (elektromuskulärt nedbrytning) med en effekt på 16 - 26 W. Bärbara EShU, såsom en taser, av fjärrmanövrering kopplas, där en skadlig elektrisk urladdning överförs till målet genom ledningar och kulor, där det träffande elementet är den så kallade "elektriska kulan", som är en elpistol i miniatyr avfyras mot ett mål med ett skjutvapen eller pneumatiskt vapen och fäst vid målet, varefter den elektriska urladdningen från kulan överförs till målet. Verkan av sådan ESA reduceras till tillfällig neuromuskulär immobilisering av gärningsmannen. ESD av typen taser kan användas inte bara som ett manuellt verktyg, utan också som element i en fast installation, styrd av en videokamera. De vanligaste EShU:erna som påverkar arbetskraften är elektrochockanordningar (elektrifierade stängsel som används i perimeterskydd), som använder beröringsspänningar till det aktiva elementet. Elektrochockanordningar är också kända som verkar med stegspänning och beröringsfri elektrifiering (återuppladdning av människokroppens kapacitans). En alternativ metod har utvecklats för att överföra elektriska högspänningsimpulser över ett avstånd genom att bilda elektriskt ledande gasdispergerade plasmakanaler som har ytkontakt med föremålet och av denna anledning inte kräver exakt inriktning. En vattenstråle kan också användas som det elektriskt ledande materialet. Sådana anordningar är bland annat utformade för att stänga av fordonselektroniken ombord på grund av påverkan av en högspänningsurladdning av elektrisk ström. Akustiska enheter

Akustiska enheter som genererar ljudvågor med hög effekt inkluderar speciella visselpipor, sirener, pyrotekniska ljudgranater. Separat är det nödvändigt att notera akustiska pistoler (till exempel LRAD, IMLCORPSC3600, MAHD-R, Wattre HS), som genererar fokuserade ljudvågor.

Den akustiska LRAD-kanonen var designad för att skydda fartyg från attacker från terrorister och pirater, men har redan hittat tillämpning för skydd av markanläggningar. På fig. 3 visar ett fotografi av den akustiska LRAD-pistolen.

Med hjälp av akustiska enheter uppnås den nödvändiga effekten på arbetskraften på två sätt: på grund av fysisk påverkan på hörseln vid tillräckligt hög

ljudtrycksnivåer, samt på grund av den psykologiska påverkan vid val av lämplig sekvens av ljud eller störande ljud.

Hittills är IPA125 och Inferno X sirener kända och flitigt använda för att skydda privata anläggningar - akustiska tekniska medel utformade för att motverka obehöriga intrång i skyddade lokaler. Sirener motverkar intrång genom att producera en ljudnivå på mer än 125 dB, skapa en ljudbarriär och därigenom tvinga inkräktaren att lämna den skyddade lokalen. På grund av det specifika spektrum av ljudvågor som reproduceras av dessa sirener har inkräktaren ytterligare svårigheter med att bestämma platsen för ljudkällan.

Det amerikanska företaget SARA har utvecklat en akustisk enhet, vars påverkan orsakar resonansvibrationer. inre organ en person, vilket leder till obehag och, möjligen, till och med döden. Den här enheten har redan hittat en applikation för skydd av stängda föremål.

Enligt många experter kommer alla SFZO inom en snar framtid att vara utrustade med någon form av aktiva motåtgärder (naturligtvis beroende på objektets kategori).

Klassificering av tekniska medel för aktiva motåtgärder mot inträngning av föremål från vattenområdena

Låt oss överväga situationen med de tekniska medlen för aktiv motverkan mot penetration av föremål från vattenområdena. Idag kan vi tyvärr säga med tillförsikt om den extremt magra arsenalen av tekniska medel för att upptäcka överträdare i vattnet och den nästan fullständiga frånvaron av tekniska medel för aktiva motåtgärder.

Dykinspektioner och profylaktisk granatkastning är fortfarande de viktigaste metoderna för att motverka penetrering av föremål från vattenområdena. På fig. 4 visar klassificeringen av tekniska medel för aktiv motverkan mot penetrering av föremål från vattenområdena. Denna klassificering återspeglar både redan implementerade och endast utvecklade (i forsknings- och utvecklingsstadiet) tekniska medel.

Ris. 4. Klassificering av tekniska medel för aktiv

motverka penetrering av föremål

från vattnet

Låt oss överväga mer i detalj några av de medel som ges i denna klassificering.

explosiva anordningar

För närvarande är det huvudsakliga sättet att hantera undervattenssabotörer en undervattensexplosion med olika explosiva källor.

Sprängladdningar inkluderar granatkastare, såväl som undervattensbomber. Nackdelarna med explosiva anordningar är den låga graden av automatisering, den negativa påverkan på miljön, låg effektivitet, samt förekomsten av anordningar som försvagar verkan av explosiva källor. Dessutom, i fredstid, blir användningen av anordningar baserade på explosiva källor längs kusten mycket mer komplicerad. Studier visar att användningen av dessa anordningar för profylaktisk granatkastning för att skydda föremål är ineffektiv.

För att skydda fartyg, hamnar och kuststrukturer från undervattenssabotörer använder Ryssland fortfarande den handhållna anti-sabotagegranatkastaren DP-64, den lilla fjärrstyrda granatkastaren DP-65 och MRG-1 flerrörsraketgeväret. . Men användningen av dessa medel är inte alltid möjlig.

I speciella fall används specialutrustade stridssimmare för att bekämpa undervattenssabotörer nära ett skyddat föremål. Akustiska enheter

Akustiska enheter inkluderar akustiska kanoner, undervattenssirener, hydroakustiska stationer, enheter baserade på en pulsad elektrodynamisk sändare.

Akustiska anordningar som ett medel för att aktivt motverka inträngning av föremål från vattenområden och i allmänhet som ett medel för att påverka biologiska föremål under vatten är de mest välstuderade och representerar den riktning som utvecklas snabbast, särskilt i USA. Dessa enheter använder huvudsakligen högintensiva infraljuds- och ultraljudsvågor.

Akustiska enheter baserade på en pulsad elektrodynamisk sändare påverkar biologiska objekt genom att skapa en stötvåg i vatten. Driften av systemet är baserat på skapandet av en riktad kraftfull hydroakustisk impuls i vatten med hjälp av en pulsad elektrodynamisk sändare. På fig. 5 visar ett fotografi av utseendet av ett aktivt motåtgärdsverktyg baserat på en pulsad elektrodynamisk sändare.

De vanliga nackdelarna med akustiska och elektrodynamiska enheter är ett snävt strålningsmönster, låg effektivitet, komplexitet i integration med metoder för detektering och målinriktning, stora vikt- och storleksdimensioner, svårigheter att installera och använda, vilket i allmänhet avsevärt komplicerar och ökar kostnaderna för objektskyddssystem.

Enheter baserade på elektrohydraulisk effekt

För att skydda föremål från sidan av vattenområden är det möjligt att använda effekten av elektrohydraulisk stöt. Den elektrohydrauliska effekten, som använts inom industrin i över 60 år, är en pulsad elektrisk urladdning i en vätska, där energi snabbt frigörs i urladdningskanalen. Som ett resultat överstiger trycket i utloppskanalen avsevärt den yttre, kanalen expanderar snabbt, vilket leder till uppkomsten av en stötvåg och vätskeflöden. Denna effekt låg till grund för anordningar för att påverka undervattensinkräktare. elektrifierade undervattensanordningar

En av de mest lovande metoderna för aktivt inflytande på undervattensöverträdare idag är påverkan elektriskt fält ström vid användning av elektrifierade undervattensanordningar (elektrifierade undervattensbarriärer), det första omnämnandet av vars användning går tillbaka till tiden för andra världskriget.

Enligt experter, trots den stora mängden vetenskaplig litteratur om den biologiska effekten av elektrisk ström på biologiska föremål i luften, systematiserad djupt vetenskaplig forskning angående påverkan av det elektriska strömfältet på biologiska föremål i vattenmiljön har mycket lite gjorts.

Effekten av det elektriska strömfältet på fisk har studerats i detalj. Dessa studier har funnit brett praktisk användning i form av tekniska medel för elfiske, samt tekniska medel för att skrämma bort fisk. Principerna som fastställs i tekniken för att skrämma bort och elfiske kan tillämpas för att utveckla ett nytt effektivt sätt att utsätta undervattenssabotörer för ett elektriskt strömfält i vatten.

Elektrifierade undervattensanordningar som ett medel för att aktivt motverka penetration av föremål av särskild betydelse kommer att diskuteras mer i detalj i nästa artikel.

Slutsatser

1. Integreringen av tekniska medel för aktiva motåtgärder i det befintliga säkerhetssystemet vid anläggningen kommer att göra det möjligt att öka effektiviteten hos anläggningens fysiska skyddssystem med en storleksordning, samt avsevärt förbättra antiterroriststabiliteten av anläggningen som helhet.

2. För närvarande är sabotage och terrordåd riktade mot civila och militära maritima anläggningar av särskild betydelse av särskild fara. För att effektivt ta itu med frågorna om fysiskt skydd av föremål i vattnen är det nödvändigt att utveckla hela komplex av tekniska medel för fysiskt skydd, som bör inkludera både medel för upptäckt och medel för aktiv motverkan mot undervattenssabotörer. 3. Uppgifterna för utvecklarna av medel för aktiva motåtgärder för fysiska skyddssystem för vattenområden reduceras till följande huvudpunkter: att öka den skadliga effekten, öka automationsnivån, förbättra driftsegenskaperna och förmågan att kontrollera graden av påverkan.

Litteratur

1. Kozlov S.A., Lvov D.G. Genomgång av tekniska medel för aktiv motverkan mot intrång på föremål av olika kategorier // Säkerhet, tillförlitlighet, information. - 2009. - Nr 3-4. - S. 30-35.

2. Shcherbakov G.N., Shlykov Yu.A., Brovin A.V. Skydd av viktiga anläggningar från undervattensterrorism // Specialteknik - 2008. - Nr 2. - S. 26-30.

3. Ancelevich M.A., Udintsev D.N. Utvärdering av möjligheten att skapa medel för aktivt skydd av vattenområden baserat på användning av elektrohydraulisk effekt // Specialteknik - 2003. - Nr 6. - S. 15-19.

4. Elizarov V. Skyddssystem för undervattensdelen av vattenområdet // Protection Technologies - 2009. - Nr 3. - S. 22-28.

5. Udintsev D.N. Skapande av medel för aktivt skydd av objekt som ligger nära vattenområden. Fysiologisk aspekt // Specialteknik - 2003. - №3. - S. 21-25.

6. Tarabrin V.A., Sidorov V.V., Kadykov V.F. Nya tillvägagångssätt för organisation av skydd av kustnära objekt från sidan av vattenmiljön // Säkerhetssystem.-2009. - Nr 2. - S. 112-113.

7. Slyusar V. Elektronik i kampen mot terrorism: skydd av hamnar. Del 2 // Elektronik: Science, Technology, Business. - 2009. - Nr 6. - S.90-95.

Skicka ditt goda arbete i kunskapsbasen är enkelt. Använd formuläret nedan

Studenter, doktorander, unga forskare som använder kunskapsbasen i sina studier och arbete kommer att vara er mycket tacksamma.

Postat på http://allbest.ru

Tekniskt och tekniskt skydd av anläggningar

Industrispioner, skrupelfria konkurrenter och helt enkelt inkräktare är beväpnade med en mängd olika sätt att penetrera föremål med olagliga intressen och få konfidentiell information. Under dessa förhållanden, för att säkerställa informationssäkerheten, är tekniska medel för att skydda skyddade hemligheter tillräckliga vad gäller orientering, funktionalitet och andra egenskaper.

1. Allmänna bestämmelser

Tekniskt och tekniskt skydd (ITZ) är per definition en uppsättning särskilda organ, tekniska medel och åtgärder för deras användning i syfte att skydda konfidentiell information.

Mångfalden av mål, syften, skyddsobjekt och pågående verksamhet innebär att man beaktar ett visst klassificeringssystem av medel efter typ, inriktning och andra egenskaper.

Till exempel kan tekniska och tekniska skyddsmedel övervägas i enlighet med föremålen för deras påverkan. I detta avseende kan de användas för att skydda människor, materiella resurser, ekonomi och information.

Mångfalden av klassificeringsegenskaper gör det möjligt för oss att överväga tekniska och tekniska medel i enlighet med föremålen för påverkan, arten av åtgärderna, metoderna för genomförande, täckningsgraden, klassen av medel för inkräktare som motverkas av säkerhetstjänsten.

Enligt deras funktionella syfte är tekniska och tekniska skyddsmedel indelade i följande grupper:

Fysiska medel, inklusive olika medel och strukturer som förhindrar fysisk penetrering (eller åtkomst) av inkräktare till skyddsobjekten och till materiella bärare av konfidentiell information (Fig. 16) och skyddar personal, materiella tillgångar, ekonomi och information från olaglig påverkan;

Hårdvara. Detta inkluderar enheter, enheter, fixturer och andra tekniska lösningar som används i informationssäkerhetens intresse. I praktiken av företaget används ett brett utbud av utrustning i stor utsträckning, från telefon till avancerade automatiserade system som säkerställer produktionsaktiviteter. Hårdvarans huvuduppgift är att säkerställa ett stabilt skydd av information från avslöjande, läckage och obehörig åtkomst genom tekniska medel för att säkerställa produktionsaktiviteter;

Mjukvaruverktyg som täcker speciella program, mjukvarusystem och informationssäkerhetssystem i informationssystem för olika ändamål och metoder för behandling (insamling, ackumulering, lagring, bearbetning och överföring av) data;

Kryptografiska verktyg är speciella matematiska och algoritmiska medel för att skydda information som sänds över kommunikationssystem och nätverk, lagrad och bearbetad på en dator med en mängd olika krypteringsmetoder.

Hårdvara och skyddsmetoder är ganska utbredda. Men på grund av att de inte har tillräcklig flexibilitet förlorar de ofta sina skyddande egenskaper när deras handlingsprinciper avslöjas och inte kan användas i framtiden.

Programvaruverktyg och skyddsmetoder är tillförlitliga och den garanterade användningsperioden utan omprogrammering är mycket längre än hårdvaruverktygen.

Kryptografiska metoder intar en viktig plats och fungerar som ett tillförlitligt medel för att säkerställa skydd av information under långa perioder.

Det är uppenbart att en sådan uppdelning av informationssäkerhetsverktyg är ganska godtycklig, eftersom de i praktiken mycket ofta både interagerar och implementeras i kombination i form av mjukvaru- och hårdvarumoduler med omfattande användning av informationsstängningsalgoritmer.

2. Fysiska botemedel

Fysiska skyddsmedel är en mängd olika anordningar, fixturer, strukturer, anordningar, produkter utformade för att skapa hinder för inkräktares rörelse.

Fysiska medel inkluderar mekaniska, elektromekaniska elektroniska, elektrooptiska, radio- och radiotekniska och andra anordningar för att förhindra obehörig åtkomst (inträde, utgång) bärande (utförande) av medel och material och andra möjliga typer av brottsliga handlingar (Fig. 17).

Dessa verktyg används för att lösa följande uppgifter:

skydd av företagets territorium och tillsyn över det;

skydd av byggnader, interna lokaler och kontroll över dem;

skydd av utrustning, produkter, ekonomi och information;

kontrollerat tillträde till byggnader och lokaler.

Alla fysiska metoder för att skydda objekt kan delas in i tre kategorier: varningsmedel, detektionsmedel och system för att eliminera hot. Säkerhetslarm och CCTV, till exempel, är verktyg för att upptäcka hot; staket runt föremål är ett sätt att förhindra obehörigt inträde på territoriet, och förstärkta dörrar, väggar, tak, galler på fönster och andra åtgärder tjänar som skydd mot penetration och andra kriminella handlingar (avlyssning, beskjutning, kastning av granater och sprängämnen, etc. . ) Brandsläckningsutrustning tillhör system för eliminering av hot.

I allmänna termer, enligt den fysiska naturen och funktionella syftet, kan alla medel i denna kategori delas in i följande grupper:

säkerhets- och brandsäkerhetssystem;

säkerhets-tv;

säkerhetsbelysning;

medel för fysiskt skydd.

Säkerhetssystem

Säkerhetssystem och larm är utformade för att upptäcka olika typer av hot: försök att ta sig in i skyddsobjektet, skyddade områden och lokaler, försök att bära (ta bort) vapen, industrispionage, stöld av materiella och finansiella tillgångar och andra handlingar; larma ordningsvakter eller anläggningspersonal om uppkomsten av hot och behovet av att stärka tillträdeskontrollen till anläggningen, territoriet, byggnaderna och lokalerna.

De viktigaste delarna av säkerhetssystemen är sensorer som upptäcker uppkomsten av ett hot. Egenskaperna och principerna för drift av sensorer bestämmer säkerhetssystemens huvudparametrar och praktiska möjligheter.

Ett betydande antal av de mest olika sensorerna har redan utvecklats och används i stor utsträckning, både när det gäller principerna för att detektera olika fysiska fält och i taktisk användning.

Säkerhets- och larmsystemets effektivitet bestäms huvudsakligen av parametrarna och funktionsprincipen för sensorerna. Följande typer av sensorer är kända idag: mekaniska omkopplare, tråd med omkopplare, magnetomkopplare, kvicksilveromkopplare, tryckmattor, metallfolie, trådnät, chiffervågssensor, ultraljudssensor, infraröd sensor, fotoelektrisk sensor, akustisk sensor, vibrationssensor, induktiv sensor, kapacitiv sensor och andra.

Varje typ av sensor implementerar en specifik typ av skydd: punktskydd, linjeskydd, områdesskydd eller volymskydd. Mekaniska sensorer är fokuserade på linjeskydd, tryckmattor är fokuserade på punktdetektering och infraröda sensorer används i stor utsträckning när det gäller yta och volym.

Sensorerna är anslutna med hjälp av vissa kommunikationskanaler till vaktstationens (eller postens) kontroll- och mottagningsanordning och till larmaviseringsmedlen.

Kommunikationskanaler i trygghetslarmsystem kan vara speciallagda tråd- eller kabelledningar, telefonlinjer för ett objekt, sändningskommunikationslinjer, belysningssystem eller radiokanaler. Valet av kanaler bestäms av objektets kapacitet.

Ett viktigt föremål för säkerhetssystemet är larmorganen: klockor, lampor, sirener, som ger konstanta eller intermittenta signaler om uppkomsten av ett hot.

Efter taktiskt syfte är säkerhetssystemen indelade i säkerhetssystem:

föremåls omkrets;

lokaler och passager i service- och lagerbyggnader;

kassaskåp, utrustning, huvudsakliga och tekniska hjälpmedel;

biltransport;

¦ personal, inklusive säkerhetspersonal och andra. Medlen för fysiskt skydd inkluderar:

naturliga och konstgjorda barriärer;

specialdesign av omkretsar, passager, fönster- och dörrkarmar, rum, kassaskåp, valv;

säkerhetszoner.

Naturliga och konstgjorda barriärer tjänar till att motverka illegalt inträde på anläggningens territorium. Den huvudsakliga skyddsbelastningen faller dock fortfarande på konstgjorda barriärer - som staket och andra typer av staket. Praxis visar att staket av komplex konfiguration kan hålla kvar en inkräktare under tillräckligt lång tid. Idag finns det en betydande arsenal av sådana medel: från enkla nät till komplexa kombinerade staket, som har en viss avskräckande effekt på inkräktaren.

Specialdesign av omkretsar, gångvägar, fönsterhöljen, rum, kassaskåp, valv är obligatoriska ur säkerhetssynpunkt för alla organisationer och företag. Dessa strukturer måste motstå alla metoder för fysisk påverkan från kriminella element: mekaniska deformationer, förstörelse genom borrning, termisk och mekanisk skärning,

explosion; obehörig åtkomst genom att förfalska nycklar, gissa koden etc. Ett av de viktigaste tekniska medlen för att skydda passager, rum, kassaskåp och valv är lås. De är enkla (med nycklar), kodade (inklusive de med tidsfördröjning för öppning) och med mjukvaruenheter som endast öppnar dörrar och kassaskåp under vissa tider.

Säkerhetszoner. Det viktigaste medlen för fysiskt skydd är utformningen av objektet, dess byggnader och lokaler enligt säkerhetszoner, som tar hänsyn till graden av betydelse för olika delar av objektet när det gäller att orsaka skador av olika typer av hot. Den optimala platsen för säkerhetszoner och placeringen i dem av effektiva tekniska medel för att upptäcka, avvisa och eliminera konsekvenserna av olagliga handlingar utgör grunden för konceptet med ingenjörskonst och tekniskt skydd av ett objekt.

Säkerhetszoner bör placeras vid anläggningen i ordningsföljd, från staketet runt anläggningens territorium till förråd av värdesaker, skapa en kedja av hinder (gränser) som alternerar efter varandra som angriparen måste övervinna. Ju mer komplext och pålitligt hindret i dess väg är, desto mer tid tar det att övervinna varje zon och desto mer sannolikt är det att detekteringsorganen som finns i varje zon (säkerhetsposter, inbrottslarm och CCTV) kommer att upptäcka närvaron av inkräktare och larma.

Grunden för layouten och utrustningen för anläggningens säkerhetszoner är principen om lika styrka för gränserna för säkerhetszonerna. Den totala styrkan av säkerhetszonerna kommer att utvärderas av den minsta av dem.

säkerhets-tv

Ett av de vanligaste skyddsmedlen är säkerhets-tv. En attraktiv egenskap hos CCTV är förmågan att inte bara notera ett brott mot säkerhetsregimen för ett objekt, utan också att kontrollera situationen runt det i dynamiken i dess utveckling, bestämma risken för handlingar, utföra hemlig övervakning och producera videoinspelning för efterföljande analys av brottet både i analyssyfte och för åtalsöverträdare.

Bildkällor (sensorer) i CCTV-system är videokameror. Genom linsen kommer angriparens bild in i kamerans ljuskänsliga element, där den omvandlas till en elektrisk signal, som sedan matas via en speciell koaxialkabel till monitorn och vid behov till videobandspelaren.

Videokameran är den viktigaste delen av CCTV-systemet, eftersom effektiviteten och effektiviteten hos hela kontroll- och övervakningssystemet beror på dess egenskaper. För närvarande har en mängd olika modeller utvecklats och produceras, som skiljer sig åt både i storlek, kapacitet och design.

Den näst viktigaste delen av CCTV-systemet är monitorn. Det måste koordineras i parametrar med videokameran. En bildskärm används ofta med flera kameror kopplade till den i tur och ordning med hjälp av automatisk växling enligt ett visst schema.

I vissa tv-övervakningssystem är det möjligt att automatiskt koppla in en kamera i det synfält som en kränkning har inträffat. Mer sofistikerad utrustning används också, inklusive automationsverktyg, enheter för samtidig visning av flera bilder, rörelsedetektorer för att larma när några förändringar i bilden upptäcks.

säkerhetsbelysning

En obligatorisk komponent i skyddssystemet för alla föremål är säkerhetsbelysning. Det finns två typer av säkerhetsbelysning - tjänst och larm.

Nödbelysning är avsedd för kontinuerlig användning under icke-arbetstid, på kvällen och natten, både på anläggningens territorium och inne i byggnaden.

Larmbelysning tänds när en larmsignal tas emot från inbrottslarmet. Dessutom, på en larmsignal, förutom belysning, kan även ljudenheter (klockor, sirener etc.) slås på.

Larm och nödbelysning ska ha reservströmförsörjning vid en olycka eller strömavbrott.

Fäktning och fysisk isolering

Under senare år har stor uppmärksamhet ägnats åt att skapa fysiska skyddssystem kombinerat med signalsystem. Sålunda är ett elektroniskt larmsystem för användning med ett trådstängsel känt. Systemet består av elektroniska sensorer och en mikroprocessor som styr databehandlingsmolnet. En barriär upp till 100 m lång kan installeras i öppna ytor eller placeras på väggar, vindar och befintliga staket. Miljöbeständiga sensorer är monterade på rack, konsoler. Trådstaketet består av 32 horisontellt sträckta ståltrådar, i mitten av var och en av dessa är en elektromekanisk sensor fäst, som omvandlar ändringen i trådarnas spänning till en elektrisk signal.

Överskridande av spänningströskeln, programmerbar i amplitud för varje sensor separat, orsakar ett larm. Kommunikation mellan systemet och den centrala styr- och övervakningsstationen sker med hjälp av en multiplexer. Mikroprocessorn kontrollerar automatiskt driften av hård- och mjukvarukomponenterna med jämna mellanrum och ger - vid avvikelser - en lämplig signal.

Dessa och ett antal andra liknande fysiska skyddssystem kan användas för att skydda anläggningar runt omkretsen för att upptäcka intrång i anläggningen.

System används från ett rutnät av två fiberoptiska kablar, genom vilka kodade infraröda signaler överförs. Om det inte finns någon skada i nätet, kommer signalerna till den mottagande enheten utan distorsion. Försök att skada nätet leder till brott eller deformering av kablarna, vilket orsakar ett larm. Optiska system är olika låg nivå falsklarm orsakade av exponering för smådjur, fåglar, växlande väderförhållanden och stor sannolikhet att upptäcka intrångsförsök.

Nästa typ av fysiskt skydd är skydd av delar av byggnader och lokaler. Ett bra fysiskt skydd av lokalernas fönsteröppningar tillhandahålls av traditionella metallgaller, samt speciella glasrutor baserade på plast förstärkt med ståltråd. Dörrar och fönster i de skyddade lokalerna är utrustade med sensorer,

utlöses av förstörelse av glas, dörrar, men reagerar inte på deras vibrationer orsakade av andra orsaker. Aktivering av sensorer utlöser ett larm.

Bland medlen för fysiskt skydd bör särskilt nämnas medel för att skydda datorer från stöld och penetration till deras interna komponenter. För att göra detta, använd metallstrukturer med ett självhäftande stativ, som ger vidhäftning till bordsytan med en kraft på 2500 - 2700 kg / cm. Detta utesluter tillbakadragande eller rörelse av PC:n utan att kränka bordsytans integritet. Att flytta datorn är endast möjligt med hjälp av speciella nycklar och verktyg.

Låsanordningar

Låsanordningar och specialskåp har en speciell plats i passerkontrollsystem, eftersom de bär funktionerna hos både fysiska skyddssystem och passerkontrollanordningar. De är mycket olika och är utformade för att skydda: dokument, material, magnetiska och fotomedia, och till och med teknisk utrustning: datorer, miniräknare, skrivare, kopiatorer och andra.

Producerade speciella metallskåp för förvaring av PC och annan utrustning. Sådana skåp är utrustade med ett pålitligt dubbellåsningssystem: ett nyckellås och ett tre- till femsiffrigt kombinationslås. Företag hävdar att sådana skåp är tillräckligt hållbara och pålitliga för att skydda mot industrispionage.

Lås finns med programmerbara öppettider med hjälp av mekaniska eller elektroniska klockor.

Tillträdeskontrollsystem

Reglering av tillträde till lokaler eller byggnader sker i första hand genom identifiering av säkerhetstjänsten eller tekniska medel.

Kontrollerat tillträde innebär att begränsa kretsen av personer som har tillträde till vissa skyddade områden, byggnader, lokaler och att kontrollera dessa personers rörelse inom dem.

Grunden för antagningen är en viss metod för identifiering och jämförelse med systemets tillåtande parametrar. Tillgängligt

ett mycket brett utbud av metoder för att identifiera behöriga personer för rätten till deras tillträde till lokaler, byggnader, zoner.

På grundval av legitimation fattas beslut om intagning av personer som har rätt att göra det, eller förbud för dem som inte har det. Metoder för attribut och personlig identifiering används mest.

Attributmetoder inkluderar medel för att bekräfta auktoritet, såsom i synnerhet dokument (pass, certifikat), kort (fotokort, kort med magnetiska, elektriska, mekaniska identifierare, etc.) och andra medel (nycklar, signalelement: etc. ). d.). Observera att dessa medel till stor del är föremål för olika typer av förfalskningar och bedrägerier.

Personliga metoder är metoder för att bestämma en person genom hans oberoende indikatorer: fingeravtryck, handgeometri, ögonfunktioner. Personliga egenskaper är statiska och dynamiska. De senare inkluderar puls, tryck, kardiogram, tal, handstil och andra.

Personliga metoder är de mest attraktiva. Först beskriver de till fullo varje enskild person. För det andra är det omöjligt eller extremt svårt att fejka individuella egenskaper.

Statiska metoder inkluderar analys av fysiska egenskaper, såsom fingeravtryck, handgeometri och andra. De är ganska pålitliga och har en låg sannolikhet för fel.

Dynamiska metoder använder sig av identifieringsegenskaper som förändras över tiden.

Egenskaper som beror på vanor och färdigheter är inte bara de lättaste att fejka, utan också de billigaste när det gäller praktiskt genomförande.

Identifieringsmetoder baserade på något minnesvärt (kod, lösenord) kan användas i fall med de lägsta säkerhetskraven, eftersom denna information ofta registreras av användare på olika papperslappar, i anteckningsböcker och andra medier, som, om de är tillgängliga för andra, kan minska inga säkerhetsinsatser. Dessutom finns det verklig möjlighet titta, höra eller få denna information på annat sätt (våld, stöld, etc.).

Metoden för identifiering av en person (väktare, vaktpost) är inte alltid tillförlitlig på grund av den så kallade "mänskliga faktorn",

bestående av det faktum att en person påverkas av många yttre förhållanden (trötthet, dålig hälsa, känslomässig stress, mutor). I motsats till detta är tekniska identifieringsmedel flitigt använda, såsom till exempel legitimationskort, identifiering med röst, handstil, fingrar m.m.

Den enklaste och vanligaste metoden för identifiering använder olika kort och kort på vilka en kodad eller öppen information om ägaren, hans befogenheter med mera.

Vanligtvis är dessa plastkort som pass eller polletter. Korten sätts in i läsaren varje gång du behöver gå in i eller ut ur den skyddade lokalen eller få tillgång till något (kassaskåp, kamera, terminal).

Det finns många olika typer av identifierings- och personliga identifieringsanordningar som använder sådana kort. Vissa av dem jämför optiskt fotografier och andra identifieringselement, andra - magnetiska fält.

System för fingeravtrycksigenkänning. Identifieringen är baserad på en jämförelse av den relativa positionen för ändarna och förgreningarna av avtryckslinjerna. Söksystemet söker i den aktuella bilden efter kontrollelement som fastställts under studien av referensprovet. För att identifiera en person anses det tillräckligt att bestämma koordinaterna för 12 punkter.

Dessa system är naturligtvis mycket komplexa och rekommenderas för användning på anläggningar som kräver tillförlitligt skydd.

Röstigenkänningssystem. Det finns flera sätt att lyfta fram de karakteristiska egenskaperna hos mänskligt tal: analys av kortsiktiga segment, kontrollanalys, urval av statistiska egenskaper. Det bör noteras att teoretiskt sett har frågorna om identifiering med röst utvecklats ganska fullt, men industriproduktionen är fortfarande dåligt etablerad.

Handskriftsigenkänningssystem anses vara de mest användarvänliga. Den grundläggande principen för handskriftsidentifiering är konstanten i signaturen för varje individ, även om det inte finns någon absolut matchning.

Identifieringssystem för handgeometri. För identifiering används en analys av en kombination av viklinjer på fingrarna och handflatan, vecklinjer, fingrarnas längd och tjocklek och andra.

Tekniskt implementeras detta genom att placera en hand på en fotocellsmatris. Handen är upplyst av en kraftfull lampa, signalerna från cellerna som bär information om geometrin registreras.

Alla mänskliga identifieringsanordningar kan fungera både separat och i kombination. Komplexet kan vara högspecialiserat eller multifunktionellt, där systemet utför funktionerna säkerhet, kontroll, registrering och signalering. Sådana system är redan komplexa. Integrerade system ger:

tillträde till företagets territorium på ett kort (pass) som innehåller en individuell maskinkod;

blockera passagen i händelse av försök till obehörig passage (passage utan pass, tillgång till specialstyrkorna för anställda som inte har tillstånd);

möjligheten att blockera passagen för överträdare av arbetsschemat (försening, tidig avresa, etc.);

öppna passagezonen för fri utgång på väktarens kommando;

verifiering av passkoder för kvarhållande av deras bärare vid kontrollpunkten på ledning av systemoperatören;

registrering av tidpunkten för att korsa kontrollpunkten och spara den i databasen på en persondator;

bearbeta de mottagna uppgifterna och generera olika dokument (tidsrapport, daglig rapport, lista över överträdare av arbetsdisciplin, etc.), vilket gör att du kan ha uppdaterad information om brott mot arbetsdisciplin, arbetade timmar;

operativ korrigering av databasinformation med lösenordsåtkomst;

utskrift av tidrapporter för en godtycklig grupp anställda (företaget som helhet, strukturell indelning, separat utvalda anställda);

utskrift av listor över överträdare av arbetstidsschemat med specifika uppgifter om överträdelsen;

aktuell och retrospektiv analys av besök av anställda på avdelningar, förflyttning av anställda genom kontrollpunkter, utfärdande av lönelistan för dem som var närvarande eller frånvarande på avdelningen eller på företaget för en godtyckligt vald tidpunkt (med förbehåll för lagring av databaser för tidigare perioder);

¦ mottagande av driftsinformation av abonnenter på det lokala nätet i fallet med en nätverksimplementering av systemet.

Fysiska medel är det första hindret för en angripare i implementeringen av sina metoder för inkommande åtkomst.

3. Hårdvaruskydd

Informationsskyddshårdvara inkluderar de mest skilda tekniska strukturerna när det gäller principen om drift, enhet och kapacitet, som säkerställer undertryckande av avslöjande, skydd mot läckage och motverkan mot obehörig åtkomst till källor för konfidentiell information.

Hårdvaruskydd: information används för att lösa följande uppgifter:

genomföra speciella studier av tekniska medel för att säkerställa produktionsaktiviteter för närvaron av möjliga kanaler för informationsläckage;

identifiering av kanaler för informationsläckage vid olika objekt och lokaler;

lokalisering av informationsläckagekanaler;

sökning och upptäckt av medel för industrispionage;

motverka obehörig åtkomst till källor för konfidentiell information och andra åtgärder.

Efter funktionellt syfte kan hårdvara klassificeras i detektionsverktyg, sök- och detaljerade mätverktyg, aktiva och passiva motåtgärder. Samtidigt kan informationssäkerhetsverktyg, beroende på deras tekniska kapacitet, vara generella, designade för användning av icke-professionella för att få preliminära (allmänna) uppskattningar, och professionella komplex som möjliggör en grundlig sökning, upptäckt och precision mätningar av alla egenskaper hos industrispionageverktyg. Som ett exempel på det förra kan vi överväga en grupp indikatorer för elektromagnetisk strålning av IP-typ, som har ett brett utbud av mottagna signaler och en ganska låg känslighet. Som ett andra exempel

Komplex för detektering och riktningssökning av radiobokmärken, designat för automatisk detektering och lokalisering av radiosändare, radiomikrofoner, telefonbokmärken och nätverksradiosändare. Detta är redan en komplex modern sökning - ett professionellt upptäcktskomplex. Detta är till exempel Delta-komplexet, som ger:

tillförlitlig detektering av nästan alla kommersiellt tillgängliga radiomikrofoner, radiostetoskop, nätverks- och telefonsändare, inklusive de med spektruminversion;

automatisk bestämning av mikrofonernas placering i det kontrollerade rummets volym.

Komplexet inkluderar en AR-3000 radiomottagare och en PC.

Sökutrustning kan delas in i utrustning för att söka efter sätt att hämta information och forskning: kanaler för dess läckage.

Utrustningen av den första typen syftar till att söka och lokalisera metoder för obehörig åtkomst som redan införts av inkräktare.Utrustningen av den andra typen är avsedd att identifiera kanaler för informationsläckage.

Ett exempel på ett sådant komplex är Zarnitsa-komplexet, som mäter parametrarna för falsk elektromagnetisk strålning i frekvensområdet från 10 kHz till 1 GHz. Bearbetning av mätresultat utförs på en PC i enlighet med de nuvarande reglerande och metodologiska dokumenten från den statliga tekniska kommissionen under Rysslands president. De avgörande faktorerna för sådana system är studiens effektivitet och tillförlitligheten hos de erhållna resultaten.

Användningen av professionell sökutrustning kräver en hög kvalifikation av operatören. Som inom alla teknikområden leder mångsidigheten hos den här eller den utrustningen till en minskning av dess parametrar för varje enskild egenskap.

Å andra sidan finns det ett stort antal informationsläckagekanaler av olika fysisk karaktär, såväl som fysiska principer på grundval av vilka system för obehörig åtkomst fungerar. Dessa faktorer avgör mångfalden av sökutrustning, och dess komplexitet avgör den höga kostnaden för varje enhet. I detta avseende har en tillräcklig uppsättning sökutrustning råd att ha strukturer som ständigt genomför lämpliga undersökningar. Dessa är antingen stora säkerhetstjänster eller specialiserade företag som tillhandahåller tjänster till tredje part.

Ovanstående är förstås inget argument för att inte använda sökverktyg på egen hand. Men dessa medel är i de flesta fall ganska enkla och låter dig utföra förebyggande åtgärder i intervallet mellan seriösa sökundersökningar.

I en speciell grupp tilldelas hårdvaruskydd: datorer och kommunikationssystem baserade på dem.

Hårdvaruskydd: de används både i individuella datorer och på olika nivåer och sektioner av nätverket: i datorernas centrala bearbetningsenheter, i deras random access memory (RAM), input-output controllers, externt minne, terminaler, etc.

För att skydda de centrala processorenheterna (CPU) används kodreservation - skapandet av ytterligare bitar i formaten av maskininstruktioner (säkerhetsbitar) och reservregister (i CPU-enheter). Samtidigt tillhandahålls två möjliga driftsätt för processorn, vilka separerar hjälpoperationer från operationer för direkt lösning av användarproblem. För detta används ett speciellt avbrottssystem implementerat av hårdvara.

En av åtgärderna för hårdvaruskydd: datorer och informationsnätverk är att begränsa åtkomsten till RAM genom att sätta gränser eller fält. För detta skapas kontrollregister och dataskyddsregister. Ytterligare paritetsbitar används också - en variant av kodreservationsmetoden.

För att ange graden av konfidentialitet för program och data används kategorier av användare, bitar, så kallade konfidentialitetsbitar (detta är två eller tre extra bitar som kodar kategorierna för användares, program och datas sekretess).

Program och data som laddas in i RAM behöver skydd för att säkerställa att de inte nås av obehöriga personer. Paritetsbitar, nycklar, permanent specialminne används ofta. När du läser från RAM är det nödvändigt att program inte kan förstöras av obehöriga handlingar från användare eller på grund av hårdvarufel. Fel måste upptäckas och elimineras i tid för att förhindra exekvering av ett korrupt CPU-kommando och förlust av information.

Ett speciellt raderingsschema används för att förhindra att återstående data läses in i RAM efter bearbetning. I detta fall genereras ett kommando för att radera RAM-minnet och adressen till minnesblocket indikeras, vilket måste befrias från information. Detta schema skriver nollor eller någon annan sekvens av tecken till alla celler i ett givet minnesblock, vilket säkerställer att tidigare laddade data raderas på ett tillförlitligt sätt.

Hårdvaruskydd: tillämpas även på användarterminaler. För att förhindra informationsläckage när en oregistrerad terminal ansluts, är det nödvändigt att identifiera (automatiskt bestämma koden eller numret) för den terminal från vilken begäran togs emot innan de begärda uppgifterna utfärdas. I fleranvändarläge räcker inte denna terminalidentifikation. Det är nödvändigt att autentisera användaren, det vill säga att fastställa hans identitet och auktoritet. Detta är också nödvändigt eftersom olika användare registrerade i systemet endast kan ha tillgång till enskilda filer och strikt begränsade behörigheter att använda dem.

För terminalidentifiering används oftast kodgeneratorn som ingår i terminalhårdvaran, och för användarautentisering används hårdvara såsom nycklar, personliga kodkort, personlig identifierare, anordningar för igenkänning av användarröst eller fingerform. Men det vanligaste sättet för autentisering är lösenord som inte verifieras av hårdvara, utan av verktyg för mjukvaruidentifiering.

Informationssäkerhetshårdvara är en mängd olika tekniska enheter, system och strukturer utformade för att skydda information från avslöjande, läckage och obehörig åtkomst.

4. Programvaruskydd

System för att skydda en dator från någon annans intrång är mycket olika och klassificeras som:

självskyddsmedel som tillhandahålls av den vanliga programvaran;

skyddsmedel som en del av ett datorsystem;

skyddsmedel med en begäran om information;

medel för aktivt skydd;

medel för passivt skydd och andra.

De viktigaste riktningarna för användningen av programvara informationsskydd. Vi kan särskilja följande områden för användning av program för att säkerställa säkerheten för konfidentiell information, i synnerhet:

skydd av information från obehörig åtkomst;

skydd av information från kopiering;

skydd av program från kopiering;

skydd av program från virus;

skydd av information från virus;

mjukvaruskydd av kommunikationskanaler.

För vart och ett av dessa områden finns det ett tillräckligt antal högkvalitativa mjukvaruprodukter utvecklade av professionella organisationer och distribuerade på marknaderna.

Skyddsprogram: har följande typer av specialprogram:

identifiering av tekniska medel, filer och användarautentisering;

registrering och kontroll av driften av tekniska medel och användare;

underhåll av begränsade informationsbehandlingslägen;

skydd: driftmedel för datorer och användares applikationsprogram;

förstörelse av information i skyddsanordningar efter användning;

signalering av kränkningar av resursanvändningen;

extra skyddsprogram: för olika ändamål (bild 22).

Identifiering av tekniska medel och filer, utförd programmatiskt, görs på basis av analysen av registreringsnumren för olika komponenter och objekt i informationssystemet och deras jämförelse med värdena på adresser och lösenord som lagras i skyddsanordningen för kontrollsystemet. För att säkerställa tillförlitligheten av skyddet med hjälp av lösenord är skyddssystemets arbete organiserat på ett sådant sätt att sannolikheten för att avslöja det hemliga lösenordet och upprätta en korrespondens med en eller annan identifierare för en fil eller terminal är så liten som möjligt. För att göra detta måste du med jämna mellanrum ändra lösenordet och ställa in antalet tecken i det så att det är tillräckligt stort.

Ett effektivt sätt att identifiera adresserbara enheter och autentisera användare är en utmaning-svarsalgoritm, där säkerhetssystemet ber användaren om ett lösenord, varefter han måste ge ett visst svar på det. Eftersom tidpunkten för begäran och svaret är oförutsägbar gör det processen att gissa lösenordet svårare, vilket ger högre säkerhet.

Att erhålla tillstånd att få åtkomst till vissa resurser kan utföras inte bara på basis av användning av ett hemligt lösenord och efterföljande autentiserings- och identifieringsprocedurer. Detta kan göras på ett mer detaljerat sätt, med hänsyn till de olika funktionerna i användarlägen, deras befogenheter, kategorier av begärda data och resurser. Denna metod implementeras av speciella program som analyserar relevanta egenskaper hos användare, innehållet i uppgifter, parametrarna för hårdvara och mjukvara och minnesenheter.

De specifika data som är relaterade till begäran som går in i säkerhetssystemet jämförs under driften av säkerhetsprogrammen med data som matats in i registreringshemliga tabeller (matriser). Dessa tabeller, såväl som programmen för deras bildande och bearbetning, lagras i krypterad form och står under särskild kontroll av administratören (administratörerna) för informationsnätverkets säkerhet.

Individuella säkerhetsåtgärder för dessa filer och särskild kontroll av användaråtkomst till dem används för att skilja mellan enskilda användares tillgång till en väldefinierad informationskategori. Säkerhetsstämpeln kan bildas i form av tresiffriga kodord som lagras i själva filen eller i en speciell tabell. Samma tabell registrerar identifieraren för användaren som skapade den här filen, identifierarna för terminalerna från vilka filen kan nås, identifierarna för användare som har tillåtelse att komma åt den här filen, samt deras rättigheter att använda filen (läs , redigera, ta bort, uppdatera, prestanda, etc.). Det är viktigt att förhindra användare från att interagera när de kommer åt filer. Om till exempel flera användare har rätt att redigera samma post, så behöver var och en av dem spara exakt sin version av upplagan (flera kopior av posterna görs i syfte att eventuell analys och fastställande av auktoritet).

Skydd av information från obehörig åtkomst

För att skydda mot någon annans intrång måste vissa säkerhetsåtgärder tillhandahållas. De huvudsakliga funktionerna som bör implementeras av programvara är:

identifiering av ämnen och föremål;

differentiering (ibland fullständig isolering) av tillgång till datorresurser och information;

kontroll och registrering av åtgärder med information och program.

Identifierings- och autentiseringsproceduren involverar att kontrollera om subjektet som ger tillgång (eller objektet som nås) är den han utger sig för att vara. Sådana kontroller kan vara engångs- eller periodiska (särskilt vid långa arbetspass). Olika metoder används i identifieringsprocedurerna.

enkla, komplexa eller engångslösenord;

utbyte av frågor och svar med administratören;

nycklar, magnetkort, märken, polletter;

medel för att analysera individuella egenskaper (röst, fingeravtryck, geometriska parametrar för händer, ansikten);

särskilda identifierare eller kontrollsummor för hårdvara, mjukvara, data

Den vanligaste autentiseringsmetoden är lösenordsautentisering.

Praxis har visat att lösenordsskydd av data är en svag länk, eftersom lösenordet kan avlyssnas eller spioneras på, lösenordet kan avlyssnas eller till och med bara gissas.

För att skydda själva lösenordet har vissa rekommendationer tagits fram för hur man gör lösenordet starkt:

lösenordet måste innehålla minst åtta tecken. Ju färre tecken ett lösenord innehåller, desto lättare är det att gissa;

använd inte en uppenbar uppsättning tecken som lösenord, som ditt namn, födelsedatum, namnen på nära och kära eller namnen på dina program. Det är bäst att använda en okänd formel eller citat för dessa ändamål;

om det kryptografiska programmet tillåter, ange minst ett mellanslag, icke-alfabetisk tecken eller stor bokstav i lösenordet; berätta inte ditt lösenord för någon, skriv inte ner det. Om du var tvungen att bryta mot dessa regler, lägg papperet i en låst låda;

ändra ditt lösenord ofta

ange inte ett lösenord i en dialogruta eller makro.

Tänk på att lösenordet som skrivs på tangentbordet ofta lagras i den automatiska inloggningssekvensen.

Kontrollsummor används ofta för att identifiera program och data, men som med lösenordsautentisering är det viktigt att utesluta möjligheten till förfalskning samtidigt som den korrekta kontrollsumman bibehålls. Detta uppnås genom att använda sofistikerade kontrollsummeringstekniker baserade på kryptografiska algoritmer. Det är möjligt att säkerställa dataskydd från förfalskning (deras stabilitet) genom att tillämpa olika krypteringsmetoder och metoder för digitala signaturer baserade på kryptografiska system med offentliga nyckel.

Efter att ha utfört identifierings- och autentiseringsprocedurerna får användaren tillgång till datorsystemet och informationsskyddet utförs på tre nivåer:

Utrustning;

Skydd på hård- och mjukvarunivå ger tillgång till datorresurser: individuella enheter, RAM, operativsystem, specialverktyg eller personliga användarprogram.

Informationsskydd på datanivå syftar till:

att skydda information när du kommer åt den i processen att arbeta på en PC och endast utföra tillåtna operationer på dem;

om skydd av information under dess överföring genom kommunikationskanaler mellan olika datorer.

Informationsåtkomstkontroll låter dig svara på frågorna:

vem kan utföra och vilka operationer;

på vilka uppgifter det är tillåtet att utföra operationer.

Objektet som åtkomst kontrolleras kan vara en fil, en post i en fil eller ett separat fält i en filpost, och som faktorer som bestämmer åtkomstordningen, en specifik händelse, datavärden, systemtillstånd, användarbehörigheter, åtkomsthistorik och annan data.

Händelsestyrd åtkomst innebär att användarens samtal blockeras. Till exempel vid vissa tidsintervall eller vid åtkomst från en specifik terminal. Statsbaserad åtkomst baseras på nuvarande tillstånd datasystem, styrprogram och skyddssystem.

När det gäller åtkomst som beror på behörigheter, ger det användaren åtkomst till program, data, utrustning, beroende på vilket läge som tillhandahålls. Sådana lägen kan vara "endast läs", "läs och skriv", "enbart exekvera" och andra.

De flesta åtkomstkontroller är baserade på någon form av åtkomstmatrisrepresentation.

Ett annat tillvägagångssätt för att bygga åtkomstskyddsverktyg bygger på kontroll av informationsflöden och uppdelning av åtkomstämnen och objekt i konfidentialitetsklasser.

Registreringsverktyg, som verktyg för åtkomstkontroll, är effektiva skyddsåtgärder: mot obehöriga handlingar. Men om åtkomstkontroller är utformade för att förhindra sådana åtgärder, är uppgiften att logga att upptäcka åtgärder som redan har ägt rum eller försök att göra det.

I allmänhet implementeras en uppsättning mjukvaru- och hårdvaruverktyg och organiserade (procedurmässiga) lösningar för att skydda information från obehörig åtkomst (UAS) genom följande åtgärder:

åtkomstkontroll;

registrering och redovisning;

användning av kryptografiska medel;

¦ Säkerställa informationens integritet. Följande former av kontroll och åtkomstkontroll, som används allmänt i praktiken, kan noteras:

Åtkomstförhindrande:

till hårddisken;

till enskilda sektioner;

till enskilda filer;

till kataloger;

till disketter;

till flyttbara media.

Ställ in åtkomstprivilegier för en grupp filer.

Modifieringsskydd:

kataloger.

Förstöringsskydd:

kataloger.

Kopieringsskydd:

kataloger;

applikationsprogram.

Dimning av skärmen efter en tid som ställts in av användaren.

5.Kopieringsskydd

Kopieringsskyddsverktyg förhindrar användningen av stulna kopior av programvara och är för närvarande det enda pålitliga sättet - både för att skydda upphovsrätten för programmerare-utvecklare och för att stimulera utvecklingen av marknaden. Kopieringsskydd innebär att säkerställa att programmet utför sina funktioner endast när ett visst unikt icke kopierbart element känns igen. Ett sådant element (kallat nyckelelement) kan vara en diskett, en viss del av en dator eller en speciell enhet ansluten till en PC. Kopieringsskydd implementeras genom att utföra ett antal funktioner som är gemensamma för alla skyddssystem:

identifiering av miljön från vilken programmet kommer att lanseras;

autentisering av miljön från vilken programmet startas;

svar på uppskjutning från en obehörig miljö;

registrering av auktoriserad kopiering;

motstånd mot studiet av systemdriftalgoritmer.

Miljön från vilken programmet kommer att startas är antingen en diskett eller en PC (om installationen sker på en hårddisk). Identifiering av miljön består i att namnge miljön på något sätt för att ytterligare autentisera den. Att identifiera en miljö innebär att tilldela den några speciellt skapade eller uppmätta, sällan upprepade och svåra att förfalska egenskaper - identifierare. Disketter kan identifieras på två sätt.

Den första är baserad på att orsaka skada på någon del av ytan på disketten. Ett vanligt sätt för sådan identifiering är "laserhål". Med denna metod bränns disketten på en viss plats med en laserstråle. Det är uppenbart att det är ganska svårt att göra "" exakt samma hål i kopieringsdisketten och på samma plats som på originaldisketten.

Den andra identifieringsmetoden är baserad på icke-standardiserad formatering av disketten.

Reaktionen på uppskjutning från en obehörig miljö reduceras vanligtvis till att utfärda ett lämpligt meddelande.

6. Skydd av information från förstörelse

En av uppgifterna för att säkerställa säkerheten för alla fall av användning av en PC är att skydda information från förstörelse som kan inträffa under förberedelser och genomförande av olika återställningsåtgärder (reservation, skapande och uppdatering av en försäkringskassa, underhåll av informationsarkiv och annat). Eftersom orsakerna till informationsförstöring är mycket olika (otillåtna handlingar, program- och hårdvarufel, datavirus etc.) är försäkringsåtgärder obligatoriska för alla som använder persondatorer.

Det är nödvändigt att specifikt notera risken för datavirus. Många användare av datorer (PC) är väl medvetna om dem, och de som ännu inte är bekanta med dem kommer snart att lära känna dem. Ett datavirus är ett litet, ganska komplext, noggrant sammanställt och farligt program som kan föröka sig på egen hand, överföra sig till diskar, fästa sig i andras program och överföras över informationsnätverk. Ett virus skapas vanligtvis för att störa datorn på olika sätt - från "ofarlig" utfärdande av ett meddelande till att radera, förstöra filer. Huvuddelen av virus skapas av människor, huliganprogrammerare, främst för att roa deras stolthet eller tjäna pengar på att sälja antivirus. Antivirus är ett program som upptäcker eller upptäcker och tar bort virus. Sådana program är specialiserade och universella. Vad är skillnaden mellan ett universellt antivirus och ett specialiserat? En specialiserad kan bara hantera redan skrivna, fungerande virus, och en universell kan också hantera virus som ännu inte har skrivits.

De flesta antivirusprogram är specialiserade: AIDSTEST, VDEATH, SERUM-3, ANTI-KOT, SCAN och hundratals andra. Var och en av dem känner igen ett eller flera specifika virus, utan att reagera på något sätt på närvaron av de andra.

Universella antivirus är utformade för att hantera hela klasser av virus. Enligt överenskommelse är antivirus för universell verkan ganska olika. Resident antivirus och revisionsprogram används i stor utsträckning.

Både dessa och andra antivirusprogram har vissa möjligheter, positiva och negativa (nackdelar) egenskaper.

De specialiserade är för sin enkelhet för snävt specialiserade. Med en betydande mängd virus krävs samma mängd antivirus.

Förutom att användas i syfte att skydda mot virus, används antivirusprogram också i stor utsträckning av organisatoriska säkerhetsåtgärder. För att minska risken för virala handlingar är det möjligt att vidta vissa åtgärder, som kan minskas eller utökas för varje specifikt fall. Här är några av dessa åtgärder:

Informera alla anställda på företaget om faran och möjlig skada i händelse av virusattacker.

Utför inte officiella förbindelser med andra företag för utbyte (anskaffning) av programvara. Förbjud anställda att ta med program "från utsidan" för att installera dem i informationsbehandlingssystem. Endast officiellt distribuerade program ska användas.

Förbjud anställda att använda datorspel på datorer som behandlar konfidentiell information.

För att komma åt tredjeparts informationsnätverk, tilldela en separat särskild plats.

Skapa ett arkiv med kopior av program och data.

Kontrollera med jämna mellanrum genom att checksumma eller jämföra med "rena" program.

Installera informationssäkerhetssystem på kritiska datorer. Använd speciella antivirusverktyg.

Programvaruskydd för information är ett system av speciella program som ingår i programvaran som implementerar funktionerna för informationsskydd.

7. Kryptografiska skydd

Kryptografi som ett sätt att skydda (stänga) information blir allt viktigare i den kommersiella verksamhetens värld.

Kryptografi har en lång historia. Inledningsvis användes det främst inom området för militär och diplomatisk kommunikation. Nu är det nödvändigt i industriell och kommersiell verksamhet. Med tanke på att idag sänds hundratals miljoner meddelanden, telefonsamtal, enorma mängder dator- och telemetridata via krypterade kommunikationskanaler endast i vårt land, och allt detta, som de säger, är inte för nyfikna ögon och öron, blir det tydligt : att upprätthålla sekretessen för denna korrespondens verkligen nödvändigt.

Vad är kryptografi? Den innehåller flera sektioner av modern matematik, såväl som speciella grenar av fysik, radioelektronik, kommunikation och några andra relaterade industrier. (Dess uppgift är att med matematiska metoder omvandla ett hemligt meddelande, telefonsamtal eller datordata som överförs via kommunikationskanaler på ett sådant sätt att de blir helt obegripliga för obehöriga. Det vill säga, kryptografi måste säkerställa ett sådant skydd av hemlighet (eller någon annan) information som även i fall av avlyssning av obehöriga personer och bearbetning på något sätt med hjälp av de snabbaste datorerna och de senaste landvinningarna inom vetenskap och teknik, bör den inte dekrypteras på flera decennier. För denna omvandling av information används olika krypteringsverktyg - såsom dokumentkrypteringsverktyg, inklusive bärbara versioner, sätt för talkryptering (telefon- och radiosamtal), medel för kryptering av telegrafmeddelanden och dataöverföring.

Allmän krypteringsteknik

Den initiala informationen som sänds över kommunikationskanaler kan vara tal, data, videosignaler, så kallade okrypterade meddelanden R.

I krypteringsanordningen krypteras meddelandet P (omvandlas till ett meddelande C) och sänds över en "osluten" kommunikationskanal. På den mottagande sidan dekrypteras meddelandet C för att återställa den ursprungliga betydelsen av meddelandet P.

En parameter som kan användas för att extrahera individuell information kallas en nyckel.

I modern kryptografi övervägs två typer av kryptografiska algoritmer (nycklar). Dessa är klassiska kryptografiska algoritmer baserade på användningen av hemliga nycklar, och nya kryptografiska algoritmer för offentliga nyckel baserade på användningen av två typer av nycklar: hemliga (privata) och offentliga.

I kryptografi med publik nyckel finns det minst två nycklar, varav den ena inte kan beräknas från den andra. Om dekrypteringsnyckeln inte kan erhållas med beräkningsmetoder från krypteringsnyckeln, kommer sekretessen för information som krypteras med en icke-hemlig (offentlig) nyckel att säkerställas. Denna nyckel måste dock skyddas från ersättning eller modifiering. Dekrypteringsnyckeln måste också vara hemlig och skyddad från manipulering eller modifiering.

Om det tvärtom är omöjligt att erhålla krypteringsnyckeln från dekrypteringsnyckeln med hjälp av beräkningsmetoder, kan det hända att dekrypteringsnyckeln inte är hemlig.

Liknande dokument

Organisation av informationssäkerhetssystem inom alla dess områden. Utveckling, produktion, försäljning, drift av skyddsutrustning, utbildning av relevant personal. Kryptografiska skyddsmedel. Grundläggande principer för ingenjörskonst och tekniskt skydd av information.

terminsuppsats, tillagd 2011-02-15

Egenskaper för skyddsobjekt och krav på dem. Identifiering av läckagekanaler och skyddskrav. Skyddsmedel och deras placering. Alternativt system för informationsskydd genom komplex avskärmning. Avskärmade strukturer, rum, kameror.

terminsuppsats, tillagd 2012-04-16

En integrerad metod för att säkerställa informationssäkerhet. Analys av processerna för utveckling, produktion, försäljning, drift av skyddsutrustning. Kryptografiska medel för informationsskydd. Grundläggande principer för ingenjörskonst och tekniskt skydd av information.

terminsuppsats, tillagd 2016-11-04

Analys av information som skyddsobjekt och studie av krav på informationssäkerhet. Forskning om tekniska och tekniska skyddsåtgärder och utveckling av ett kontrollsystem för informationsskyddsobjektet. Implementering av objektskydd med hjälp av programmet Packet Tracer.

avhandling, tillagd 2012-04-28

Tekniska medel för informationsskydd. De främsta hoten mot ett datorsystems säkerhet. Skyddsmedel mot obehörig åtkomst. System för att förhindra läckor av konfidentiell information. Verktyg för analys av skyddssystem.

presentation, tillagd 2014-11-18

Metoder och medel för att skydda information från obehörig åtkomst. Funktioner för informationsskydd i datornätverk. Kryptografiskt skydd och elektronisk digital signatur. Metoder för att skydda information från datavirus och hackerattacker.

abstrakt, tillagt 2011-10-23

Nödvändighet och behov av informationsskydd. Typer av hot mot säkerheten för informationsteknik och information. Kanaler för läckage och obehörig åtkomst till information. Principer för att utforma ett skyddssystem. Interna och externa lagöverträdare AITU.

test, tillagt 2011-09-04

Egenskaper för ATS-informationsobjektet ur skyddsinformationssynpunkt. Metoder för informationsläckage. Utveckling av förslag för skydd av information vid inrikesdepartementets informationsobjekt. Algoritm för att välja det optimala sättet för tekniskt och tekniskt informationsskydd.

terminsuppsats, tillagd 2014-08-28

Programvara och hårdvara för att skydda en dator från obehörig åtkomst. Elektroniskt lås "Sobol". SecretNet informationssäkerhetssystem. Fingeravtryckssäkerhetsenheter. Kontrollera offentliga nycklar, certifieringscenter.

terminsuppsats, tillagd 2016-08-23

Analys aver. Bygga ett informationssäkerhetssystem, proceduren för att övervaka dess tillstånd, identifiera och analysera hot. Skydd av information som cirkulerar i ljudförstärkningssystem. Tekniskt skydd bankverksamhet.

D.V. Sevryukov

Militärenhet 55056 konsult

V.A. Konovalov

Verkställande direktör för FSUE SNPO Eleron

R.S. Khasyanov

Chef för riktningen för integrerade system av CJSC PKF "Magus"

Skyddsobjekt

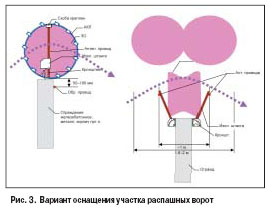

Beroende på objektets syfte och betydelse, arten och typen av hot, tillhandahålls olika åtgärder för att blockera dess omkrets med tekniska skyddsmedel (TSO) och tekniska skydd (TSITZ). Utan misslyckande används dessa medel för att utrusta utsträckta gränser för statsgränsen, tullterminaler, kärnkrafts-, termiska och vattenkraftverk, gaskompressorstationer, oljeraffinaderier, oljeterminaler, kemiska produktionsföretag, flygplatser och brottsbekämpande myndigheter. Sådana anläggningar kan sörja för närvaron av flera perimeterförsvarslinjer, utrustade med staket, kombinerade befästningar, inbrottslarm, videoövervakningssystem, tillträdeskontroll och förvaltning, samt förekomsten av särskilda åtgärder som tjänar till att garantera säkerheten.

Beroende på objektets syfte och betydelse, arten och typen av hot, tillhandahålls olika åtgärder för att blockera dess omkrets med tekniska skyddsmedel (TSO) och tekniska skydd (TSITZ). Utan misslyckande används dessa medel för att utrusta utsträckta gränser för statsgränsen, tullterminaler, kärnkrafts-, termiska och vattenkraftverk, gaskompressorstationer, oljeraffinaderier, oljeterminaler, kemiska produktionsföretag, flygplatser och brottsbekämpande myndigheter. Sådana anläggningar kan sörja för närvaron av flera perimeterförsvarslinjer, utrustade med staket, kombinerade befästningar, inbrottslarm, videoövervakningssystem, tillträdeskontroll och förvaltning, samt förekomsten av särskilda åtgärder som tjänar till att garantera säkerheten.

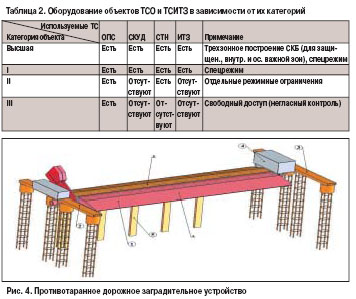

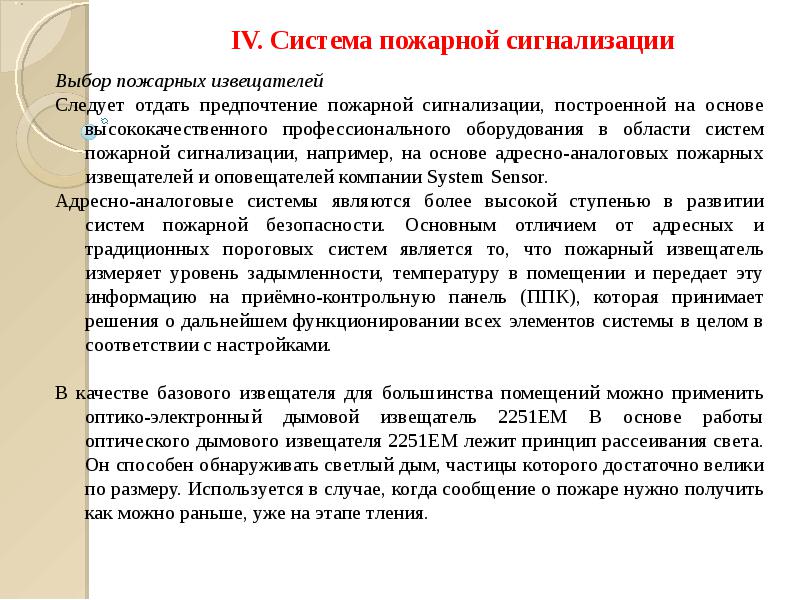

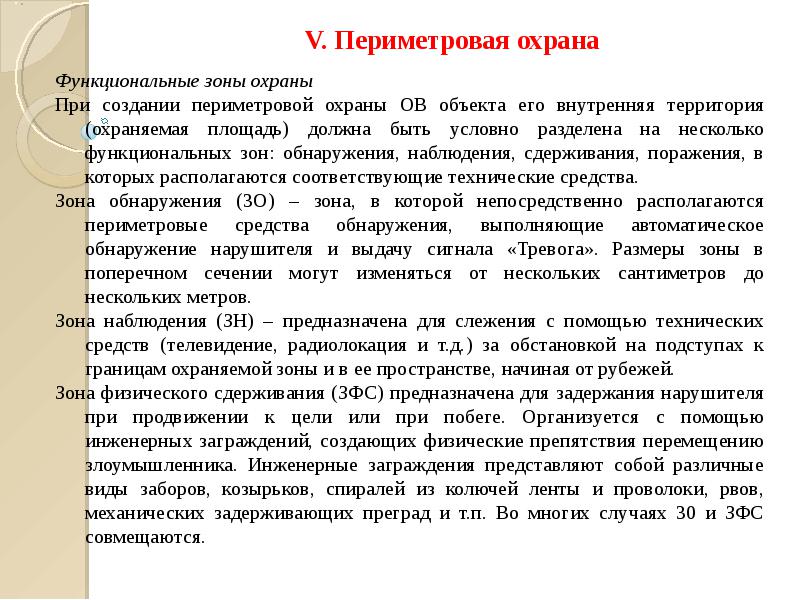

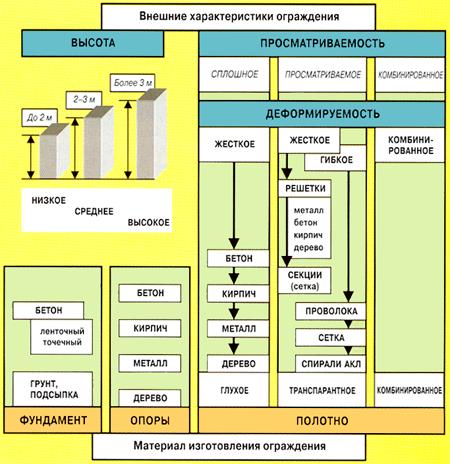

omkretsstängsel

Ett staket är en konstgjord struktur på marken, vilket är ett fysiskt hinder, som kan ha en kanal för att överföra information om faktumet av passage eller arten av en potentiell inkräktares handlingar när han övervinner ett hinder

Fäktning funktioner

Nivån på uppgifter som designen av stängselsystem måste lösa, graden av betydelse för objektet och den ekonomiska förmågan hos dess ägare bestämmer uppsättningen av funktioner hos dessa system och de metoder som används för att påverka en potentiell inkräktare. Effekten kan vara annorlunda: från en enkel beteckning av objektets territorium (dekorativt staket) till fysisk påverkan (elektrochockstaket), vilket inte leder till döden. Staket kan utföra följande funktioner:

- beteckning av ett alienerat territorium eller en zon för uteslutning av oavsiktlig passage (förhindrande av inträde i ett skyddat område);

- förhindra obehöriga personer från att komma in i det skyddade området, psykologisk påverkan på en potentiell överträdare upp till att få honom att överge sina avsikter att övervinna stängslet;

- överföring av information till anläggningens säkerhet om platsen för att övervinna stängslet (vid närvaro av signal- och spärrfartyg).

Huvudstängslets linje är uppdelad i sektioner, som var och en tilldelas ett separat nummer (för att visa tillståndet för motsvarande SO: er på SSSI, kontrollpanelen och bekvämligheten med deras underhåll).

Ytterligare stängsel

Ytterligare stängsel och varningsstängsel kan utformas i omkretsen av de föremål som utrustas, på separata sektioner av deras territorium.

Ytterligare stängsel och varningsstängsel kan utformas i omkretsen av de föremål som utrustas, på separata sektioner av deras territorium.

Ett extra staket är tänkt att förstärka huvudstängslet. Det övre extra staketet installeras på huvudstängslet om höjden på det senare är minst 2,5 m. Det extra staketet kan vara ett tak av 3-4 trådar av taggtråd, en teknisk skyddsanordning som "AKL Spiral" eller andra strukturer. Det undre extra staketet tjänar till att skydda mot undergrävning, installeras under huvudstängslet och har en inträngning i marken på minst 50 cm 50 mm, svetsad i hårkors.

Krav på stängslet Stängslet får inte ha brunnar, springor och andra skador samt olåsta dörrar, grindar och grindar. Staketet bör inte gränsa till några tillbyggnader, förutom byggnader som är en fortsättning på omkretsen. Längs stängslen är det planerat att anlägga vägar för väktares förflyttning ("banor of outfits"). Vid varje sektion av varningsinvändigt stängsel bör det finnas en grind som ger tillträde för personal som servar de tekniska skyddsmedlen, kommunikationen, varningen och belysningen samt för inspektion av området. Uteslutningszonen ska vara noggrant planerad och rensad, inte ha några byggnader och föremål som försvårar användningen av tekniska skyddsmedel och säkerhetstjänstens agerande. Denna zon kan användas för att organisera skyddet av objektet med hjälp av servicehundar. I det här fallet måste det ha ett varningsnät eller staket med en höjd av minst 2,5 m. Bredden på uteslutningszonen, i vilken de tekniska medlen för att skydda omkretsen är belägna, måste överstiga bredden på zonen för deras upptäckt. Territoriets omkrets och byggnaderna i den skyddade anläggningen är utrustade med ett säkerhetsbelysningssystem som ger de nödvändiga förutsättningarna för att övervaka territoriets staket, uteslutningszonen, patrullstigar (bypassrutter), kontrollpunkter för väg- och järnvägstransporter.

Krav på stängslet Stängslet får inte ha brunnar, springor och andra skador samt olåsta dörrar, grindar och grindar. Staketet bör inte gränsa till några tillbyggnader, förutom byggnader som är en fortsättning på omkretsen. Längs stängslen är det planerat att anlägga vägar för väktares förflyttning ("banor of outfits"). Vid varje sektion av varningsinvändigt stängsel bör det finnas en grind som ger tillträde för personal som servar de tekniska skyddsmedlen, kommunikationen, varningen och belysningen samt för inspektion av området. Uteslutningszonen ska vara noggrant planerad och rensad, inte ha några byggnader och föremål som försvårar användningen av tekniska skyddsmedel och säkerhetstjänstens agerande. Denna zon kan användas för att organisera skyddet av objektet med hjälp av servicehundar. I det här fallet måste det ha ett varningsnät eller staket med en höjd av minst 2,5 m. Bredden på uteslutningszonen, i vilken de tekniska medlen för att skydda omkretsen är belägna, måste överstiga bredden på zonen för deras upptäckt. Territoriets omkrets och byggnaderna i den skyddade anläggningen är utrustade med ett säkerhetsbelysningssystem som ger de nödvändiga förutsättningarna för att övervaka territoriets staket, uteslutningszonen, patrullstigar (bypassrutter), kontrollpunkter för väg- och järnvägstransporter.

Medel för upptäckt och skydd